Ausgehend von meinem Ettercap Tutorial, habe ich heute wissen wollen, wie einfach oder schwer es ist an Passwörter zu gelangen. Ich muss leider jetzt schon sagen, es ist überhaupt kein Problem. Selbst SSL verschlüsselte Logins sind kein großes Hinderniss. Auch wenn man dort ein wenig auf die Naivität der User angewiesen ist. Das erste Tutorial zum Thema Ettercap sollte man gelesen haben, denn wir werden zum sniffen der Passwörter wieder als MITM agieren damit Wireshark die fremden Pakete aufzeichnen kann.

Fangen wir also mit Ettercap an. Um SSL gesicherte Passwörter zu finden, ist eine kleine Änderung in der etter.conf nötig. Hierzu mit einem Editor der Wahl die Datei /etc/etter.conf öffnen und folgenden Abschnitt suchen:

if you use iptables:

# redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp -dport %port

-j REDIRECT -to-port %rport"

# redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp -dport %port

-j REDIRECT -to-port %rport"Code-Sprache: PHP (php)Dort die Auskommentierung der beiden mit #redir beginnenden Zeilen entfernen (# löschen) und speichern. Ab jetzt nutzt Ettercap ein eigenes fake SSL Zertifikat für die Authentifizierung.

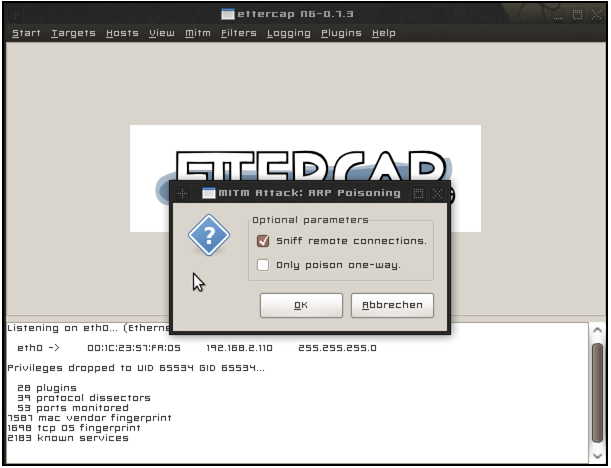

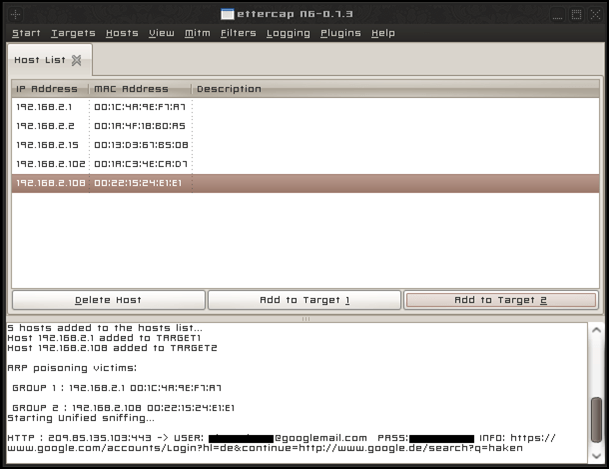

Ettercap wird nun gestartet und das 'unified sniffing' wie im ersten Tutorial beschrieben ausgewählt. Hosts werden gescannt und als Target 1 und 2 eingerichtet. Alles wie gehabt! Den einzigen Unterschied bildet das Dialogfenster beim starten des ARP Poisonings. Wo wir im ersten Teil noch beide Häkchen frei gelassen haben, setzen wir nun den Haken bei 'Sniff remote connections'.

Ist soweit alles eingerichtet und gestartet, müssen wir nur noch abwarten bis sich das Opfer auf einer SSL verschlüsselten Seite einloggt. Egal ob StudiVZ, ebay, gmail usw. wir bekommen das PW. Der nächste Screenshot zeigt einen Loginversuch bei googlemail.

Ettercap hat seine Boshaftigkeit also mal wieder unter Beweis gestellt.

Nun zum kleinen Haken. Wir brauchen hierzu wirklich ein etwas naives Opfer. Firefox will nämlich beim aufrufen der Seite eine Sicherheits-Ausnahme Regel hinzufügen. Eigentlich keine große Sache da einem diese Zertifikatsfehler immer mal wieder begegnen sobald ein Zertifikat von Mozilla noch nicht als vertrauenswürdig eingestuft wurde. Stutzig dürfte den erfahrenen User diese Meldung trotzdem machen.

Post Method Passwörter

Als nächstes möchte ich noch zeigen wie man an die nicht SSL verschlüsselte Passwörter kommt, die von den meisten Foren oder Communityportalen genutzt werden. Diese werden mit Ettercap nämlich nicht erfasst. Wir lassen Ettercap also im Hintergrund weiter laufen damit jeglicher Traffic weiterhin über unseren PC geleitet wird und starten Wireshark.

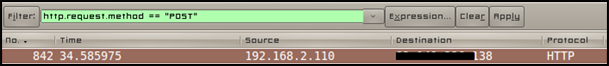

Die Wireshark Oberfläche ist eigentlich selbst erklärend. Über den Button oben links wählen wir das Interface mit dem wir lauschen wollen. In den meisten Fällen ist dies eth0. Sobald das Interface ausgewählt wurde, beginnt Wireshark auch schon mit der Aufzeichnung. Hier sollte man sich von der Fülle an Paketen die durchs Bild rauschen nicht abschrecken lassen. Wir Filtern diese im nächsten Schritt auf die für uns interessanten. Doch wonach sollen wir filtern? Welche Pakete sind für uns überhaupt interessant? Da wir es auf Login Daten im Browser abgesehen haben, wollen wir zunächst nur http Traffic zu sehen bekommen. Hierfür genügt es in der Filterleiste http einzugeben und schon haben wir 90% der unnötigen Datenpakete ausgeblendet. Um jetzt an die wirklich interessanten Pakete zu kommen müssen wir unseren Filter noch ein wenig verfeinern. Gibt jemand auf einer Webseite seine Login Daten an, werden diese in der Regel als POST Request an den Server geschickt. Unser endgültiger Filter sieht also wie folgt aus:

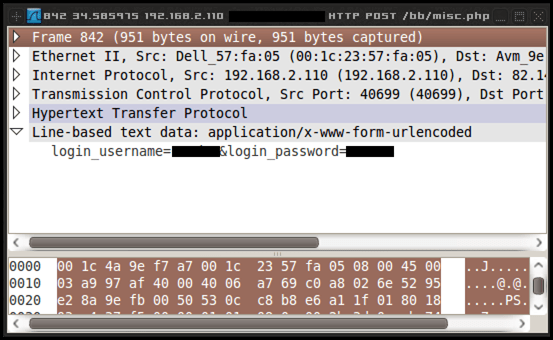

Nun bekommen wir wirklich nur noch Pakete zu sehen, die Daten enthalten die über ein POST Formular auf einer Webseite übertragen wurden. Klickt man auf ein solches Paket, gibt es seinen Inhalt für uns Preis.

Der Witz an der Sache ist, dass dieses Vorgehen auch über WLAN möglich ist. Ich kann also nur jedem dringend raten sein eigenes Netz gescheit gegen eindringen von Außen zu sichern. Andernfalls hat man keine Chance dem Passwortklau zu entgehen. In jedem öffentlichen Netz sollte man tunlichst vermeiden Passwörter einzugeben oder sich auf Webseiten einzuloggen. Die einzige Möglichkeit sich sicher in diesen Netzen zu bewegen dürfte der gebraucht von VPN Lösungen sein. Ich jedenfalls werde meinen Datenverkehr außerhalb meines Lans ab jetzt tunneln.

Schreibe einen Kommentar